Hace unos días reportaron un XSS por POST en el formulario de contacto

de Underc0de. Por suerte no era nada riesgoso, pero era una

vulnerabilidad que debíamos arreglar.

En esta ocasión usaremos el

código de ese formulario de contacto para reproducir la falla y para ver

como probar si nuestras aplicaciones son vulnerables a los XSS por

POST.

El código del formulario de contacto está acá: www.hospedando.com.mx/descargas/formulario.zip por si alguno desea realizar la prueba.

Además,

necesitaremos alguna herramienta que modifique los parámetros que

enviemos por POST. Yo usare Tamper Data que es un complemento de

Firefox:

https://addons.mozilla.org/es/firefox/addon/tamper-data/

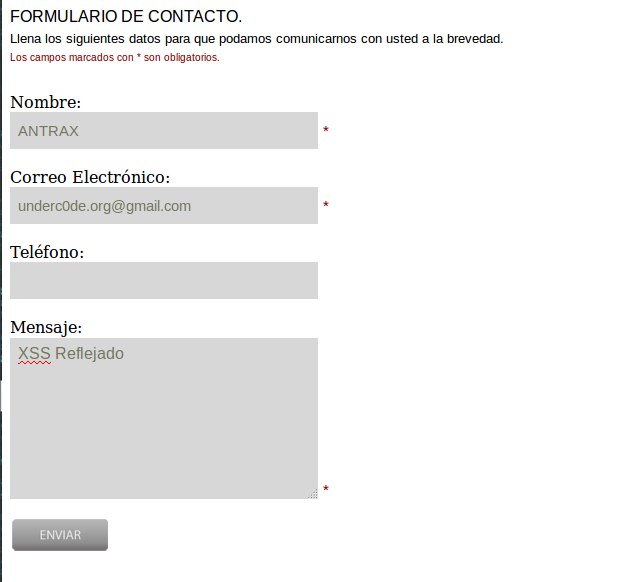

Una vez montado el formulario de contacto se vera algo así:

El

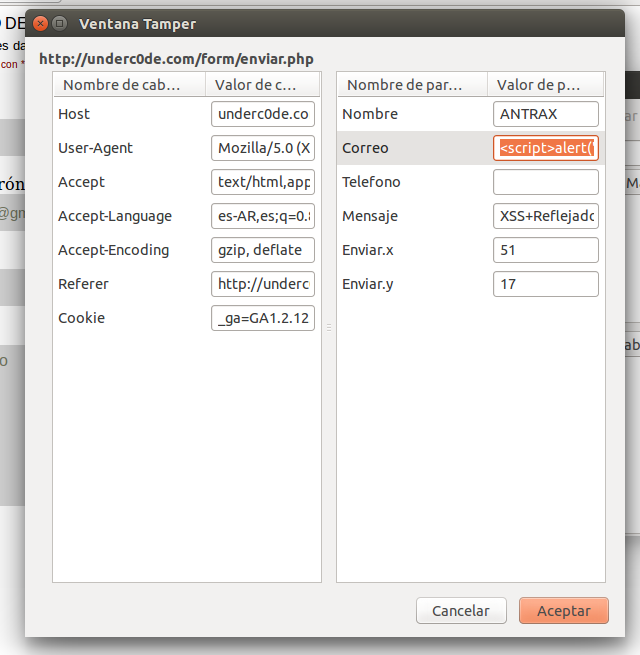

primer paso será completar todos sus campos y abrie Tamper Data. Una

vez hecho esto, damos en «Comenzar Modificación» (En el tamper data) y

enviamos el formulario de contacto.

Seguido a esto, nos aparecerá una alerta en Tamper Data para modificar los datos que estamos enviados.

Damos

en modificar, y revisamos los valores que está enviando del lado

derecho, que son los que hemos cargado desde el formulario.

Ahora

es momento de jugar con estos campos. Este formulario de contacto no

filtra sus variables, asique colocaremos algún vector de XSS en sus

parámetros.

En este caso, coloqué un simple alert en el campo correo.

<script>alert(‘XSS’)</script>

Pero podemos buscar o usar cualquier otro. Al dar en Aceptar, el sitio seguirá cargando con la nueva información suministrada…

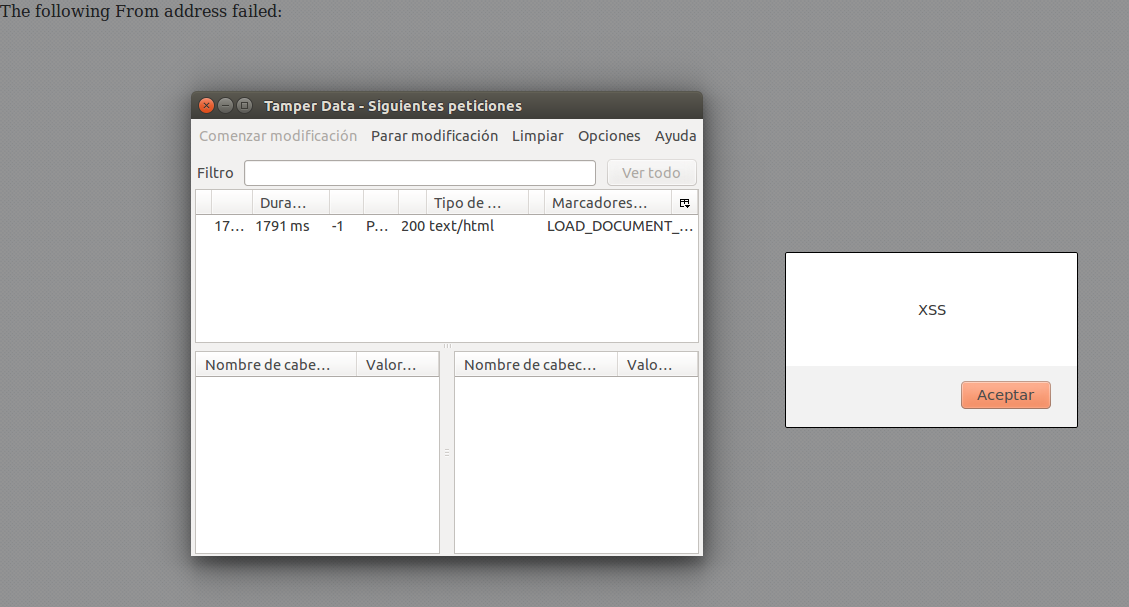

Y como podrán apreciar, apareció el Alert con nuestro mensaje.

Espero que les sirva!

Buenisimo ! ahora voy a probar con tamper chrome.

Gracias por la info !